In der NIS-2 Richtlinie werden zahlreiche Mindestanforderungen an Risikomanagementmaßnahmen definiert, die von betroffenen Unternehmen umgesetzt werden müssen. In Deutschland ist die Einführung des Umsetzungsgesetzes (NIS2UmsuCG) laut Artikel 41 für den 17. Oktober 2024 geplant. Etwas später als erwartet, ist nun im Mai 2024 der neue Referentenentwurf vom Bundesinnenministerium (BMI) veröffentlicht worden und enthält zur letzten Version nur einige punktuelle Anpassungen.

Artikel 21 der Richtlinie führt auch in dem neuen Entwurf eine Auflistung an obligatorischen Risikomanagementmaßnahmen auf, von denen wir einige bereits in unseren letzten News-Beiträgen näher erläutert haben. Ein weiterer wesentlicher Bestandteil der IT-Sicherheit, der in Absatz 2 explizit genannt wird, ist die Einführung von grundlegenden Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Cybersicherheit.

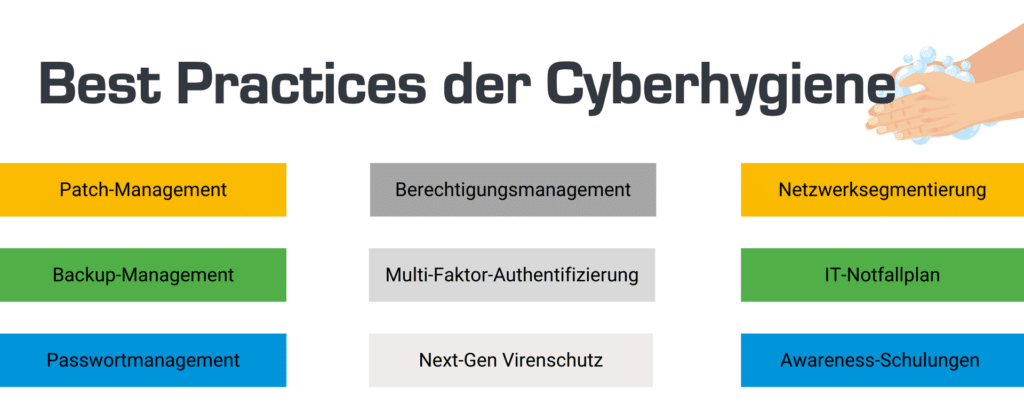

In diesem Beitrag möchten wir Ihnen erläutern, was unter dem recht breit gefassten Begriff Cyberhygiene zu verstehen ist und welche bewährten IT-Sicherheitsbasics in jedem Unternehmen standardmäßig gepflegt werden sollten, ähnlich wie das tägliche Zähneputzen für die Mundhygiene. Denn jede gute Cyberhygiene beginnt mit einem Verständnis und dem Bewusstsein für die potenziellen Gefahren im Cyberraum. Die konsequente Umsetzung von fundamentalen Sicherheitspraktiken durch die IT-Abteilung ist entscheidend, um die Sicherheit Ihrer digitalen Umgebung verantwortungsbewusst zu gewährleisten und potenzielle Risiken zu minimieren, auch unabhängig von gesetzlichen Vorgaben.

Inhalte:

- Was versteht man unter dem Begriff Cyberhygiene?

- Warum ist vorbeugende Cyberhygiene so wichtig?

- Welche Cyberhygiene-Basics sollten in jedem Unternehmen praktiziert werden?

- Warum sollte eine Security Awareness im Unternehmen geschaffen werden?

- Fazit: Cyberhygiene ist keine Kür, sondern Pflicht

Was versteht man unter dem Begriff Cyberhygiene?

Cyberhygiene ist ein weit gefasster Begriff, der als die Gesamtheit aller grundlegenden präventiven IT-Sicherheitspraktiken, Denkweisen und Verhaltensmuster definiert werden kann, die Personen innerhalb einer Organisation verinnerlichen sollten, um eine stabile IT-Sicherheitskultur zu etablieren. Das Ziel der Cyberhygiene besteht darin, die IT-Sicherheit zu stärken und potenzielle Sicherheitsrisiken zu minimieren. Ähnlich wie bei der Körperhygiene sollten diese Praktiken durch Routine und Wiederholung zur Gewohnheit werden.

Warum ist vorbeugende Cyberhygiene so wichtig?

Die routinemäßige Ausführung bestimmter Sicherheitsmaßnahmen hilft dabei, zahlreichen IT-Problemen unserer digitalen Ära präventiv entgegenzusteuern und die Gesundheit der Systeme zu gewährleisten. Gemäß der Devise – lieber vorbeugen als heilen! Gerade in diesen krisenbehafteten Zeiten, in denen Angriffe immer noch raffinierter und professioneller werden, können vorbeugende Sicherheitspraktiken oft entscheidend sein. Das Risiko, Opfer eines Sicherheitsvorfalls zu werden kann dadurch auf ein akzeptables Niveau gesenkt werden. Durch die konsequente Ausführung von etablierten Praktiken schützen Sie somit Ihre wertvollen Firmendaten und Ihre Systeme. Auch veraltete Software oder nicht mehr aktuelle Berechtigungen können durch diese Routineaufgaben aufgespürt und bereinigt werden. Sie verfügen damit über die bestmögliche Effizienz und Funktionalität der eingesetzten Software.

Welche Cyberhygiene-Basics sollten in jedem Unternehmen praktiziert werden?

1. Auf dem neuesten Stand bleiben mit Patch-Management

Hacker lauern oft darauf, eine Schwachstelle in einem System zu finden um ihren Angriff starten zu können. Mit einem Patch, also einem "Flickstück", können Sie diesem Risiko entgegenwirken. Patches schließen Sicherheitslücken in Systemen und Anwendungen, beheben Programmfehler und verhindern dadurch erfolgreich Malware-Angriffe durch Cyberkriminelle. Diese regelmäßigen Updates verbessern sowohl die technische Leistung der Software als auch die Sicherheit der Software.

2. Wertvolle Daten sichern mit Backup-Management

Das Erstellen, Verwalten und Wiederherstellen von Sicherheitskopien sollte ein essenzieller Teil Ihrer Cyberhygiene-Routine sein. Sie schützen sich dadurch vor fatalen Datenverlusten bei Hardwareausfällen, menschlichem Versagen oder Cyberangriffen. Außerdem gewährleisten Sie die Aufrechterhaltung der Geschäftskontinuität und eine schnelle Rückkehr zum Normalbetrieb im Falle eines Angriffs. Wie man ein Backup-Konzept erstellt, haben wir für Sie hier zusammengefasst.

3. Sichere Passwörter durch professionelles Passwortmanagement

Ein sicheres und stark generiertes Passwort ist ein einfacher, aber äußerst effektiver Schutz für Ihre digitalen Benutzerkonten. Verwenden Sie bei der Erstellung möglichst viele Zeichen und vergeben Sie für jedes Nutzerkonto ein einzigartiges Passwort. Mit einem digitalen Passwortmanager können Sie zahlreiche komplexe Passwörter professionell verwalten, ohne sie sich merken zu müssen.

4. Professionelles Identitäts- und Berechtigungsmanagement: Least-Privilege Prinzip und Zero Trust anwenden

Das Prinzip der geringsten Privilegien besagt, dass Benutzerkonten immer nur die Zugriffsrechte erhalten sollten, die sie für die erfolgreiche Ausführung ihrer Aufgaben benötigen und ist ein zentrales Element des Identity- und Accessmanagements. Durch die Anwendung des Prinzips erhöhen Sie die Sicherheit Ihrer Systeme, behalten die Kontrolle über Zugriffsrechte und sparen durch die automatische Authentifizierung und Autorisierung wertvolle Ressourcen. Gemäß dem Zero-Trust-Grundprinzip sollte keinem Anwender, Gerät oder Dienst vertraut werden und Zugriffe sowie Berechtigungen nur bei erforderlichen Arbeitsprozessen genehmigt werden.

5. Aktivierung der Multi-Faktor-Authentifizierung (MFA)

Eine der effektivsten und einfachsten Methoden zur Verbesserung der IT-Sicherheit ist die Nutzung der Multi-Faktor-Authentifizierung. Dieser mehrstufige Anmeldeprozess fügt nach Eingabe der Nutzerdaten eine weitere Verifizierungsebene hinzu, die mehr Schutz vor automatisierten Cyberangriffen bietet. Mögliche Überprüfungsfaktoren können beispielsweise ein biometrischer Fingerabdruck, eine Sicherheitsfrage oder die Eingabe eines Einmalpassworts sein.

6. Mehr Schutz durch installierte Erkennungs- und Reaktionssoftware

Angesichts der erhöhten Gefahr im Cyberraum benötigen Unternehmen heutzutage moderne Next-Gen-Endpointsecurity-Lösungen wie MDR oder EDR. Warum ein klassischer Virenschutz heutzutage nicht mehr ausreicht, erfahren Sie hier in einem unserer Webinare. Diese ganzheitlichen Sicherheitslösungen helfen dabei, verdächtige Aktivitäten frühzeitig zu erkennen, zu analysieren sowie angemessen auf die Bedrohungen zu reagieren. Qualifizierte IT-Experten überwachen Ihre Umgebung dabei rund um die Uhr, sodass sich Ihre IT-Abteilung auf die Kernarbeitsprozesse konzentrieren kann.

7. Sinnvolle Netzwerksegmentierung/ Netzwerktrennung

Durch die Aufteilung des Unternehmensnetzwerks in separate Segmente und VLANs können Sie im Falle eines Angriffs die Ausbreitungswelle in die weitere Umgebung wirksam eindämmen und die Auswirkungen durch Isolation begrenzen. Vor allem die Bereiche sollten getrennt werden, die entweder nur bedingt oder überhaupt nicht miteinander vernetzt sind, wie zum Beispiel verschiedene Fachabteilungen oder Produktionsmaschinen. Die Netzwerksegmentierung erleichtert auch die Überwachung des Datenverkehrs und die Durchsetzung von Sicherheitsrichtlinien. Es macht einen erheblichen Unterschied, ob bei einem Angriff nur ein Segment infiltriert ist oder das gesamte Firmennetzwerk neu aufgesetzt werden muss. Noch mehr erfahren Sie hier in unserem Webinar.

8. Erstellung und Etablierung eines IT-Notfallplans

Um bestmöglich auf unvorhergesehene Sicherheitsvorfälle vorbereitet zu sein und diese auch so schnell wie möglich erfolgreich bewältigen zu können, ist es unerlässlich, über einen etablierten IT-Notfallplan zu verfügen. Der erarbeitete Plan legt die einzelnen Schritte fest, die bei einem konkreten Vorfall strukturiert abgearbeitet werden müssen. Klare Prozesse und effektive Tools des Incident-Response-Managements helfen Ihnen dabei, die Auswirkungen eines konkreten Sicherheitsereignisses zu minimieren und größere Schäden zu verhindern.

9. Schulungen und Phishing-Simulationen zur Schaffung einer Security-Awareness

Durch Schulungen von Fachexperten und realistische Phishing-Simulationen können Sie Ihre Mitarbeitenden abteilungsübergreifend für die alltäglichen Risiken im Cyberraum sensibilisieren. Dadurch wird der Risikofaktor Mensch auf ein akzeptables Niveau gesenkt. Im Falle eines Angriffs sind sofort alarmierte Mitarbeitende mit einer schnellen Reaktionszeit ein entscheidender Erfolgsfaktor.

Warum sollte eine Security-Awareness im Unternehmen geschaffen werden?

Der Mensch ist leider oft das schwächste Glied in der Sicherheitskette und nach wie vor das größte Einfallstor, wenn es um Cyberangriffe geht. Die meisten Hackerangriffe starten mit einer simplen Phishing-E-Mail, die bei Eingabe von Nutzerdaten eine umfangreiche Infektionskette auslösen kann. Ein voreiliger Klick auf einen vermeintlich harmlosen Link in einer unbekannten E-Mail kann schnell passieren. Im Worst Case kann das sogar zum Produktionsstillstand und zu erheblichen finanziellen Verlusten führen. Daher ist es entscheidend, ein Bewusstsein für die vielfältigen Gefahren der Online-Welt zu entwickeln und zu verstehen, wie man sich in einer solchen Situation angemessen verhält. Schulungen sowie Phishing-Simulationen mit realistischen Szenarien helfen Ihnen dabei, die neuesten Angriffstechniken zu verstehen und sich optimal auf potenzielle Angriffe vorzubereiten.

Fazit: Cyberhygiene ist keine Kür, sondern Pflicht

Auch unabhängig von der Gesetzeslage sollten diese grundlegenden IT-Sicherheitspraktiken heutzutage nicht mehr optional sein, sondern wie das Wort „Cyberhygiene“ schon vermuten lässt, als eine unverzichtbare Pflicht betrachtet werden, denn sie bilden das Fundament zum Schutz der IT-Infrastruktur und der wertvollen Geschäftsdaten. Angesichts der zunehmend verschärften Bedrohungslage ist es wichtiger denn je, ein breites Spektrum an proaktiven Maßnahmen zu ergreifen, um die eigene digitale Infrastruktur zu stärken und Risiken zu minimieren. Auch die Etablierung und Förderung einer Bewusstseinskultur im Unternehmen bildet eine zentrale Säule für den Schutz Ihrer wertvollen Daten und den langfristigen Erfolg des Unternehmens.

Worauf warten Sie also noch? – Beginnen Sie am besten heute noch damit, die genannten Best Practices einzuführen und anzuwenden! Wir unterstützen Sie auf dem Weg zu mehr Cybersicherheit und zur NIS-2 Compliance.

Wir unterstützen Sie bei der NIS-2-Richtlinie!

Unsere zertifizierten Cybersicherheits-Experten bündeln Ihr Know-How mit unserem Partner LiiDu (Rechtsanwalt mit IT-Know-How), damit Sie auf der sicheren Seite sind. In unserem kostenfreien Beratungsgespräch überprüfen wir die Betroffenheit Ihres Unternehmens und klären offene Fragen zu NIS-2.

Wir hoffen, dass wir Ihnen mit diesem Beitrag einen guten Überblick über den Begriff Cyberhygiene im Kontext von NIS-2 geben konnten. Im nächsten Beitrag im Juni machen wir einen Deep-Dive in eine weitere der aufgeführten Risikomanagementmaßnahmen der NIS-2 Richtlinie.

Informieren Sie sich jetzt zur Umsetzung der NIS-2 Richtlinie!

Wir beraten Sie mit einer fundierten rechtlichen Expertise sowie unserer langjährigen Erfahrung in der Implementierung von sicheren IT-Lösungen und Informationssicherheits-Managementsystemen.